Je commence ici une série d’articles sur Microsoft ATA. Nous allons découvrir ensemble rapidement quels sont les objectifs de Microsoft ATA, décrire l’installation et le paramétrage de base. Nous verrons ensuite comment paramétrer certaines fonctions plus avancées puis nous réaliserons des attaques de tests pour vérifier le bon fonctionnement.

Présentation de Microsoft Advanced Threat Analytics (ATA)

Microsoft Advanced Threat Analytics (ATA) est une plateforme locale qui aide à protéger votre entreprise contre plusieurs types d’attaques informatiques ciblées et de menaces internes avancées.

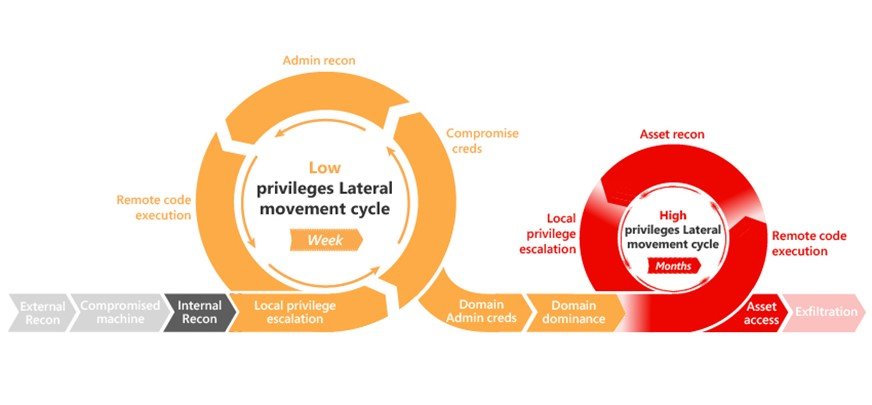

Microsoft ATA fournit des fonctionnalités de détection pour les différentes phases d’une attaque avancée : reconnaissance, compromission des informations d’authentification, mouvement latéral, élévation des privilèges, contrôle du domaine, etc. Les attaques avancées et les menaces internes peuvent ainsi être détectées avant de pouvoir causer des dommages dans l’organisation. Chaque type de détection correspond à un ensemble d’activités suspectes liées à la phase en question, chacune de ces activités correspondant elle-même à différents types d’attaques possibles. Les phases de la « kill-chain » où ATA fournit une détection sont mises en surbrillance dans l’image suivante :

Ce que fait Microsoft ATA

ATA s’appuie sur un moteur d’analyse réseau propriétaire pour capturer et analyser le trafic réseau de plusieurs protocoles (comme Kerberos, DNS, RPC, NTLM et d’autres) pour l’authentification, l’autorisation et la collecte d’informations. Ces informations sont collectées par ATA via :

- La mise en miroir des ports des contrôleurs de domaine et des serveurs DNS vers la passerelle ATA et/ou

- Le déploiement d’une passerelle légère ATA directement sur les contrôleurs de domaine

ATA prend les informations de plusieurs sources de données, comme les journaux et les événements du réseau, pour apprendre le comportement des utilisateurs et autres entités de l’organisation, puis générer ainsi un profil de leur comportement. ATA peut recevoir des événements et des journaux des éléments suivants :

- Intégration SIEM

- Windows Event Forwarding (WEF)

- Directement depuis le collecteur d’événements Windows (pour la passerelle légère)

La technologie ATA détecte plusieurs activités suspectes, en se focalisant sur différentes phases de la chaîne de cyber-attaque, notamment :

- Les différentes ressources de reconnaissance, au cours de laquelle des personnes malveillantes recueillir des informations sur la façon dont l’environnement est construit, sont, et les entités qui existent. Elles élaborent généralement leur plan pour les prochaines étapes de l’attaque.

- Cycle de mouvement latéral, pendant lequel un attaquant investit temps et efforts dans la propagation de sa surface d’attaque au sein de votre réseau.

- Dominance (persistance) de domaine, pendant laquelle un attaquant capture les informations lui permettant de reprendre sa campagne à l’aide de différents ensembles de points d’entrée, d’informations d’identification et de techniques.

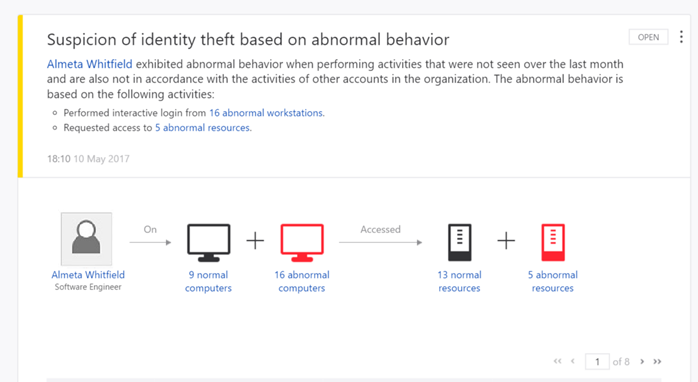

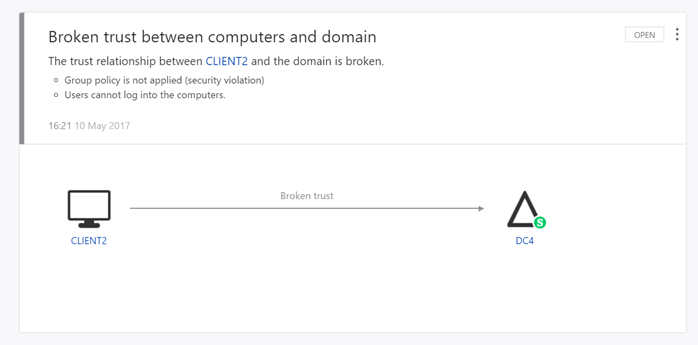

Ces phases d’une cyber-attaque sont similaires et prévisibles, quel que soit le type de société visé ou le type d’informations ciblé. ATA recherche trois principaux types d’attaques : les attaques malveillantes, le comportement anormal, et les risques et problèmes de sécurité.

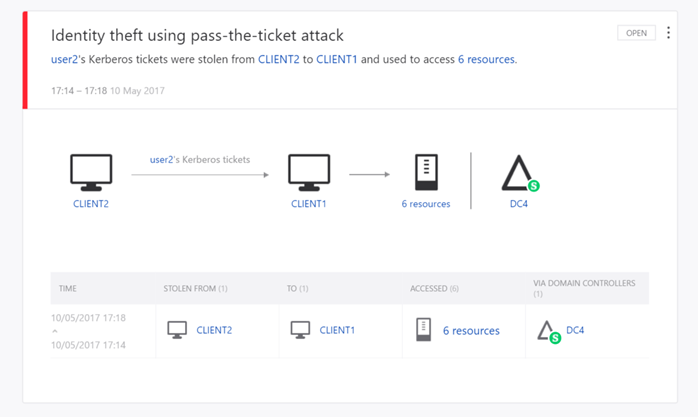

Les attaques malveillantes sont détectées de manière déterministe, en recherchant la liste complète des types d’attaques connus, notamment :

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Faux PAC (MS14-068)

- Golden Ticket

- Réplications malveillantes

- Reconnaissance

- Force brute

- Exécution à distance

Via une interface web bien organisée, ATA vous fournit un diagnostic très clair des différentes attaques détectées via une représentation graphique de l’attaque – voici quelques exemples d’écrans liés à une détection d’activité suspecte :

Architecture et prérequis pour Microsoft ATA

Pour obtenir des informations sur l’architecture de Microsoft ATA, je vous conseille la lecture de cet article : https://docs.microsoft.com/fr-fr/advanced-threat-analytics/ata-architecture

Pour obtenir des informations sur les prérequis liés à Microsoft ATA, je vous conseille la lecture de cet article :

https://docs.microsoft.com/fr-fr/advanced-threat-analytics/ata-prerequisites

Lors du prochain article nous verrons ensemble comment installer Microsoft ATA.