La documentation, c’est toujours un problème ! Toutes les organisations ont du mal à gérer la documentation technique, cela prend du temps, ce n’est jamais à jour, il faut corriger, etc.

Le MIT (inventeur du protocole Kerberos) a décidé de créer un projet pour mieux gérer la documentation de son serveur Kerberos et des éléments périphériques à Kerberos.

Rappelons seulement que le MIT est « l’inventeur » de la première mouture de Kerberos qui existe maintenant selon différentes déclinaisons (Heimdal, Shishi, Microsoft) mais qui reste la référence en la matière, avec un système extrêmement stable et modulaire. Nous en sommes maintenant à la version 5 du protocole Kerberos.

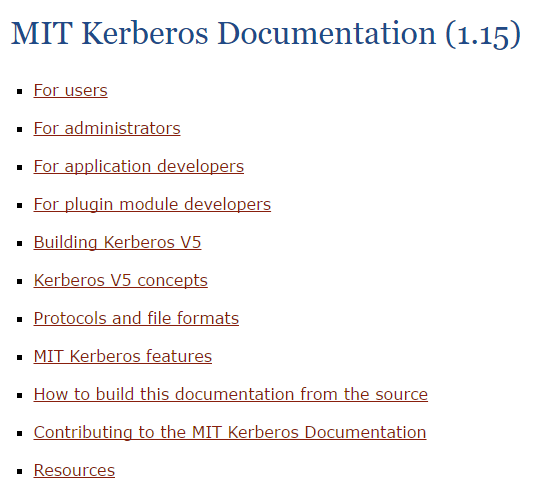

Le MIT a mis en ligne un nouveau format pour la documentation accessible ici: http://web.mit.edu/kerberos/krb5-latest/doc/index.html – c’est plus aéré, plus clair, mieux découpé par section:

De plus, le MIT a lancé un projet afin que chacun puisse éditer, corriger ou faire évoluer la documentation: http://k5wiki.kerberos.org/wiki/Projects/Kerberos_Documentation – Pour ma part, j’aurais préféré un projet sur Github, comme Microsoft le fait avec la documentation Azure, car le système d’édition et de mise à jour basé sur Doxygen n’est pas tout simple à implémenter…

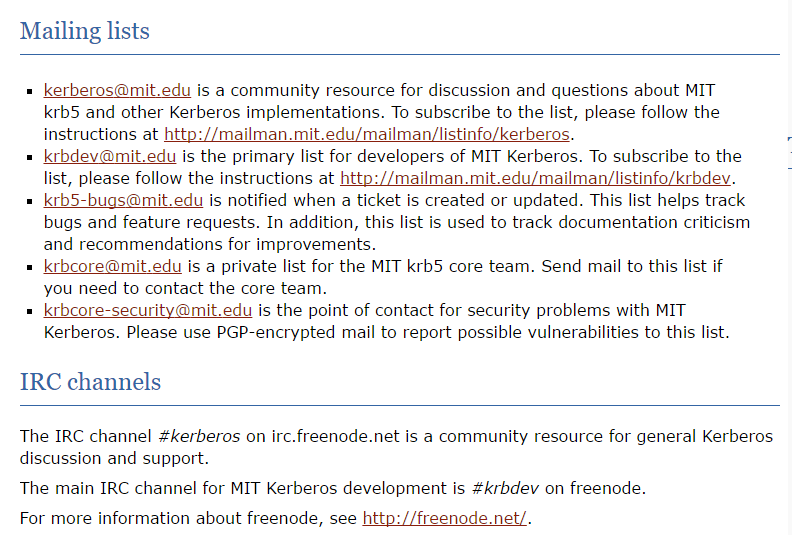

Pour rappel, de nombreuses ressources existent côté MIT, n’hésitez pas à les consulter si vous utilisez Kerberos dans votre organisation, que ce soit avec MIT Keberos ou Microsoft Kerberos:

Si qq est intéressé par un projet de traduction en Français de la documentation, ne pas hésiter à me contacter sur mon compte Twitter, ce serait un beau projet communautaire à réaliser !