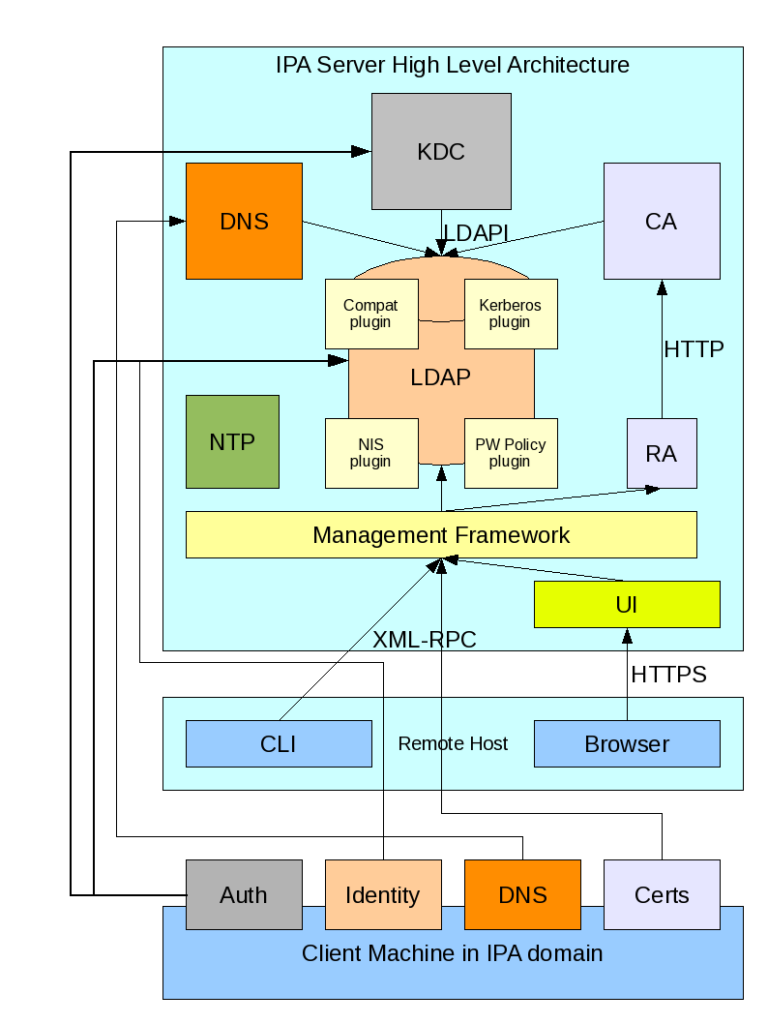

Apparu il y a quelques mois en version 1.0, la suite freeIPA est passée totalement inaperçue dans le monde de la gestion des identités et des accès. Et pourtant, la version 2.0 (pour l’instant en beta) propose une liste de fonctions qui rappelle fortement ce que propose Microsoft au travers d’Active Directory:

- Service LDAP (anciennement Fedora Directory Server)

- Service MIT Kerberos

- Service NTP

- Service DNS

- Service d’autorité de certification

- Interface d’administration en mode web ou en ligne de commandes

- Gestion des comptes utilisateurs et des groupes

Avouez que la ressemblance est troublante…

J’ai pour habitude de dire qu’Active Directory, c’est trois éléments: [1] Un service LDAP [2] Un service Kerberos [3] Un ensemble d’autres choses… Le tout proposé avec des outils d’administration et de gestion intégrés.

freeIPA 2.0 proposera en Mars 2011 des outils de synchronisation avec Active Directory, à voir la comparaison avec un méta-annuaire.

Mais, le véritable chalenge sera comme souvent l’intégration des clients… Active Directory possède pour l’instant la plus grande couverture fonctionnelle de clients qui puisse exister: Windows, Mac, Unix, Linux, tout est possible ! Il sera donc très important de tester l’intégration des clients lors du test éventuel de freeIPA en version 2.0.

Sortie de la version 2.1 pendant l’été 2011.

Les 13, 14 et 15 Septembre 2010, l’Université de West Bohemia, en République Czech hébergera la conférence Européenne sur AFS et Kerberos.

Les 13, 14 et 15 Septembre 2010, l’Université de West Bohemia, en République Czech hébergera la conférence Européenne sur AFS et Kerberos.

Attention !!! Une vulnérabilité dans Kerberos due à un traitement incorrect de certaines requêtes permet à une personne mal intentionnée de provoquer un déni de service sur un contrôleur de domaine Windows. Il s’agit bien évidemment d’une faille majeure qu’il faut absolument corriger.

Attention !!! Une vulnérabilité dans Kerberos due à un traitement incorrect de certaines requêtes permet à une personne mal intentionnée de provoquer un déni de service sur un contrôleur de domaine Windows. Il s’agit bien évidemment d’une faille majeure qu’il faut absolument corriger. Sortie officielle de

Sortie officielle de  Comme chaque année, le « Consortium Kerberos », géré en grande partie par le MIT, a organisé une grande conférence sur le protocole kerberos et ses évolutions. Des pointures mondiales telles que Kim Cameron étaient présentes et ont réalisé des démonstrations de grande qualité. Ce fut également l’occasion de révéler les nouveauté de la version 1.8 de la libraire Kerberos. La présentation sur la cohabitation OpenLDAP/royaume Kerberos est particulièrement intérressante car elle démontre bien à quel point il est complexe d’allier les deux systèmes.

Comme chaque année, le « Consortium Kerberos », géré en grande partie par le MIT, a organisé une grande conférence sur le protocole kerberos et ses évolutions. Des pointures mondiales telles que Kim Cameron étaient présentes et ont réalisé des démonstrations de grande qualité. Ce fut également l’occasion de révéler les nouveauté de la version 1.8 de la libraire Kerberos. La présentation sur la cohabitation OpenLDAP/royaume Kerberos est particulièrement intérressante car elle démontre bien à quel point il est complexe d’allier les deux systèmes. L’équipe du MIT Kerberos a annoncé la disponibilité de la version 5 1.7 de la librairie Kerberos. Cette nouvelle version corrige un certain nombre de bugs, notamment pour les plate-formes Windows.

L’équipe du MIT Kerberos a annoncé la disponibilité de la version 5 1.7 de la librairie Kerberos. Cette nouvelle version corrige un certain nombre de bugs, notamment pour les plate-formes Windows.