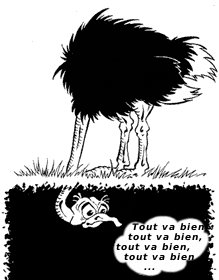

Chaque semaine, je discute avec des dizaines d’organisations, des très grandes, des moyennes, des gigantesques… c’est assez varié. Le point commun de l’ensemble de ces organisations, c’est leur certitude d’avoir un environnement Active Directory extrêmement sécurisé, c’est assez amusant.

Chaque semaine, je discute avec des dizaines d’organisations, des très grandes, des moyennes, des gigantesques… c’est assez varié. Le point commun de l’ensemble de ces organisations, c’est leur certitude d’avoir un environnement Active Directory extrêmement sécurisé, c’est assez amusant.

J’insiste, mes contacts ne veulent pas « m’abuser » ou me « faire croire »… ils sont vraiment persuadés de maintenir un environnement Active Directory sécurisé… Quand je leur demande de fournir une note entre 1 et 10 sur l’estimation du niveau de sécurité de leur Active Directory, la plupart des réponses sont positionnées entre 7 et 9 – ils sont malheureusement très loin de la réalité…plus précisément de leur réalité…

Evidemment, le nouveau paradigme IT fait que la sécurité périmétrique disparait petit à petit au profit de la sécurité de la données et de la sécurité de l’identité – Même à l’heure du Cloud public, l’Active Directory se trouve au centre de cette stratégie Data+Identity – mais – ce qui est paradoxal, c’est que la plupart des designs et infrastructures Active Directory ont été implémentés il y a une dizaine d’années, à une époque où la sécurité périmétrique été reine et le Cloud public s’appelait encore ASP… Il y a donc beaucoup de chose à revoir, quitte à bousculer les certitudes…

Il est au final assez simple de mesurer le niveau de sécurité d’un environnement Active Directory, j’utilise généralement 10 questions assez simples me permettant d’évaluer le niveau de maturité du client sur la partie Active Directory :