Bon, c’est un peu technique, mais les spécialistes de MIM 2016 vont comprendre de quoi il s’agit !

Il y a peu, Microsoft a mis en téléchargement les builds MIM 2016 4.5.26.0 et 4.5.202.0, mais il y avait un gros problème avec ces versions, dans certaines conditions les objets provenant des managements agents étaient supprimés ou non re-créés au niveau de FIM-service, ce qui avait pour conséquence d’obtenir des règles de synchronisation. Le hotfix 4.5.286.0 permet de corriger le problème, il s’agit donc d’un hotfix extrêmement important pour les administrateurs et architectes MIM. Pour plus d’informations sur ce problème, vous pouvez consulter cet article du Technet Microsoft.

Il est noter que les build 4.5.26.0 et 4.5.202.0 sont toujours listés par Microsoft comme des builds officielles mais ne sont plus disponibles au téléchargement – si vous avez déjà installé l’une de ces deux builds, il est hautement recommandé d’installer ce hotfix.

Mais bien sur, une correctif amène d’autres problèmes ou déconvenues… les problèmes connus avec ce hotfix sont listés ici: https://support.microsoft.com/en-gb/help/4469694/hotfixrolluppackagebuild452860isavailableformicrosoftidentitymanager20

En gros, les problèmes que vous pouvez rencontrer:

- Problème avec l’installeur, à cause d’une DLL manquante (Microsoft recommande de contacter le support Microsoft si vous avez un tel problème)

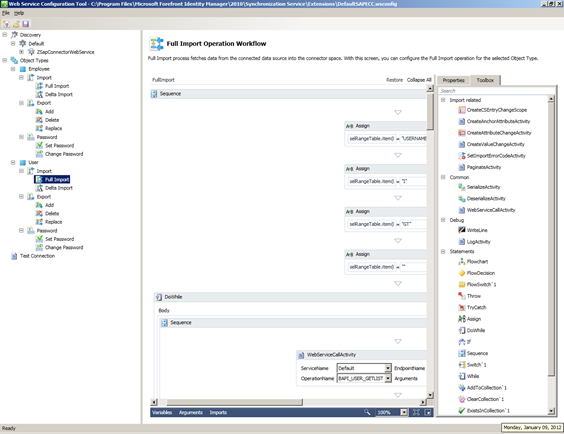

- Problème avec ECMA (synchronization service) , en gros si vous avez créer des MA custom avec votre propre développement- un workaround est décrit sur la page du hotfix, mais il s’agit globalement d’éditer les fichiers suivants: MIIServer.exe.config, Mmsscrpt.exe.config, Dllhost.exe.config avec les informations contenues sur la page de réference du hotfix

- Problème avec l’installation du portail – Microsoft recommande de réinstaller le package 2013 x64 Visual C++ Redistributable Packages (vcresist_x64.exe) avant de de démarrer le MIM service et l’installation du portail

- Problème d’affichage du portail dans le navigateur après l’installation du hotfix, il suffit alors de vide l’historique de navigation et les fichiers en cache puis de recharger l’interface du portail (Microsoft évoque le problème uniquement avec Internet Explorer mais à priori le problème peut aussi exister sous chrome)

Pour télécharger le hotfix, rendez-vous [ ICI ]