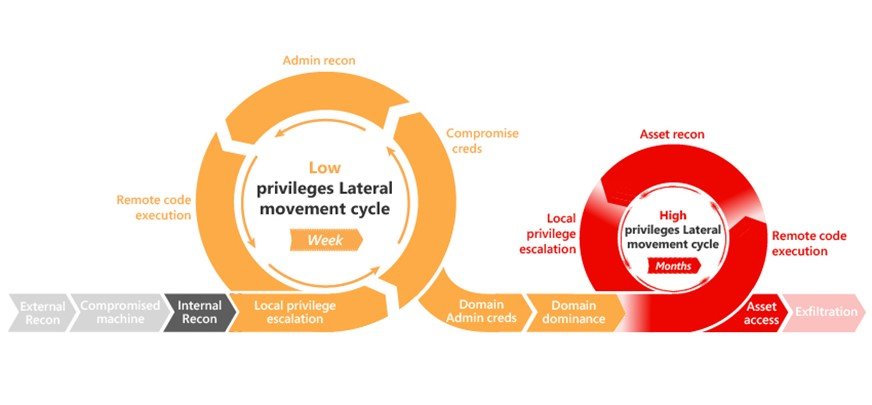

Depuis quelques mois, je suis de façon très proche l’évolution de la technologie BlockChain et les implications de cette technologie sur la gestion des identités. Il est clair que de manière structurelle, cette technologie est parfaite pour gérer des identités. En effet, cela permet un système à la fois centralisé et décentralisé, un contrôle fiable des identités et une certitude sur la fiabilité des données (au sens où ces données ne sont pas falsifiables) – il reste néanmoins à faire des progrès en terme de performance, la gestion des identités devant s’appuyer sur des modifications visibles « en presque temps réel ».

Il est donc important dès maintenant pour les spécialistes de la gestion des identités de se pencher sur ce sujet. Dans cet article, je vais donc mettre quelques liens et pistes pour que vous puissiez explorer vous-même ce nouveau paradigme.

D’abord, un super site pour « tester » la technologie BlockChain et surtout comprendre son fonctionnement de manière visuelle : https://blockchaindemo.io/

Un article expliquant le concept de BaaS (Blockchain as a Service), vous remarquerez que tous les grands noms sont sur le pont et proposent un service BaaS: https://www.lebigdata.fr/baas-blockchain-as-a-service-definition

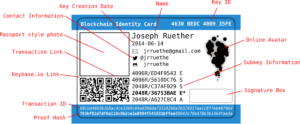

Ensuite deux articles de vulgarisation permettant de comprendre en quoi la technologie BlockChain est parfaitement adaptée à la gestion des identités : https://www.devteam.space/blog/how-to-use-blockchain-technology-for-identity/ & https://www.forbes.com/sites/forbestechcouncil/2018/07/27/how-blockchain-can-solve-identity-management-problems/

Le site web de la DIF, soit la Decentralized Identity Foundation, organisation visant à définir les nouveaux standards en termes de gestion des identités, en adoptant un modèle basé sur la BlockChain (même si cela n’est pas clairement exprimé sur leur site) : https://identity.foundation/

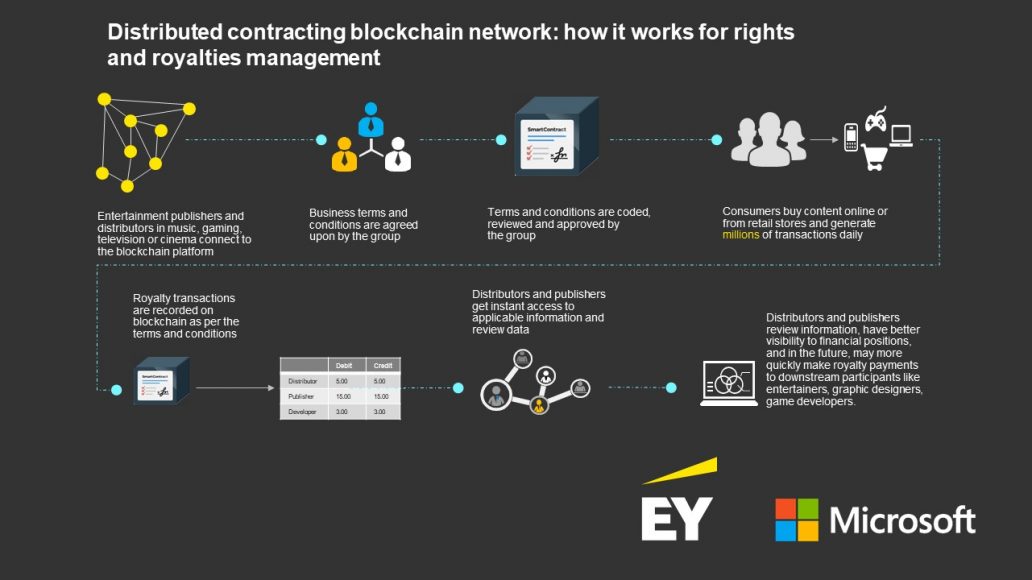

De plus, Microsoft travaille sur le sujet de façon très très forte ! Tout d’abord un article sur Github présentant le projet Bletchley, qui est le projet de support de la technologie Blockchain made in Microsoft: https://github.com/Azure/azure-blockchain-projects/blob/master/bletchley/bletchley-whitepaper.md

Ensuite un article expliquant que Microsoft travaille sur une gestion des identités basée sur la BlockChain : https://thenextweb.com/hardfork/2018/02/12/microsoft-digital-identity-blockchain/

Un autre article présentant le Framework « Coco Framework »: https://ulvbjornsson.com/2018/02/05/microsofts-coco-framework-enhancing-cybersecurity-on-the-blockchain/ – extrêmement intéressant, car visant à résoudre les problèmes de la technologie Blockchain appliquée à la gestion des identités (comme la performance par exemple).

Puis un article nous indiquant que Microsoft vient de délivrer un kit de développement Cloud pour développer des technologies BlockChain : https://thenextweb.com/hardfork/2018/11/15/microsoft-blockchain-cloud-azure/

Un hasard ? Je ne crois pas… Microsoft ne fait pas les choses au hasard…

Pour finir, il reste à noter un ensemble foisonnant d’initiatives plus ou moins variées, proposant des « frameworks » permettant l’usage de la BlockChain dans le cadre de la gestion des identités – par exemple [ LifeID ] dont la promesse est de proposer un framework Open Source intégrant BlockChain + Identity. La plupart de ces solutions n’ont pas de business model vraiment avéré et la liste des futurs survivants dans ce nouveau monde reste complexe à réaliser…