Dans le premier article de notre série consacrée à ATA nous avons évoqué les fonctions globales du produit, maintenant voyons comment réaliser une installation et comment réaliser une mise à jour avec des patchs ATA sur une version existante.

Installation de Microsoft ATA

Cet article est réalisé avec la version 1.8.6645 de Microsoft ATA disponible en téléchargement sur Microsoft MSDN. Nous réaliserons ensuite une mise à jour de la version disponible sur Microsoft MSDN.

Installation du centre ATA

La première étape consiste à installer l’ATA Center sur un serveur Windows Server dédié.

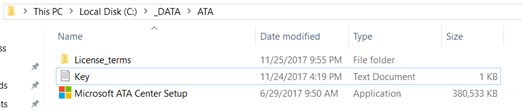

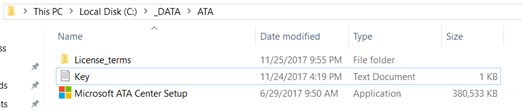

Copier le contenu de l’ISO dans un répertoire sur le disque dur local et ne pas exécuter l’installation directement depuis l’ISO monté dans le système.

Lancer l’installation en lançant l’application « Microsoft ATA Center Setup ».

Je vous conseille de réaliser l’installation en langue Anglaise et de réaliser une installation sur un OS en Anglais – Microsoft ATA est supporté sur les OS Français et propose une interface applicative en Français, mais comme d’habitude, il est au final plus simple de consulter les différentes documentation en langue Anglaise :

Lire la suite →